在计算机的世界里,中央处理器(CPU)就像一颗跳动的心脏,驱动着每一行代码的执行。然而,这颗心脏并非无懈可击。ETH苏黎世的研究人员发现了一种全新的漏洞,名为「分支特权注入」(Branch Privilege Injection,CVE-2024-45332),它潜伏在所有现代英特尔CPU中,威胁着操作系统的核心机密。这不仅是一场技术的较量,更是一次对现代计算安全的深刻反思。让我们走进这场幽灵般的冒险,探索漏洞的成因、影响与应对之道。

🕵️♂️ 幽灵的影子:从Spectre到分支特权注入

2018年,Spectre和Meltdown漏洞震惊了科技界,它们利用了CPU的投机执行机制,打破了用户与内核之间的隔离墙。六年过去了,英特尔通过一系列补丁和硬件优化,似乎已经将Spectre的幽灵封印。然而,ETH苏黎世的研究人员Sandro Rüegge、Johannes Wikner和Kaveh Razavi却发现,Spectre v2的防御工事并非固若金汤。他们的最新研究揭示了一种名为「分支预测器竞争条件」的漏洞,悄无声息地绕过了现有的防护措施。

分支特权注入的本质是一种「时间窗口」的错位。想象一下,CPU就像一位忙碌的图书管理员,依靠分支预测器(Branch Predictor)来猜测读者下一秒会借哪本书。这种预测让CPU的流水线保持高效,但当用户模式切换到内核模式时,图书管理员的记录本却可能出现短暂的混乱。在这一瞬间,攻击者可以利用错误的分支预测,偷窥本该受到严格保护的内核内存——那里存放着密码、加密密钥等敏感信息。

🧠 分支预测的魔法与陷阱

要理解分支特权注入,我们需要先走进CPU分支预测的奇妙世界。分支预测器是CPU的「预言家」,它通过分析历史指令,猜测程序接下来会跳转到哪里。这种投机执行就像在下棋时提前思考对手的走法,从而避免浪费时间。英特尔CPU依赖两种关键的分支预测组件:

- 分支目标缓冲区(BTB,Branch Target Buffer):记录指令可能跳转的目标地址。

- 间接分支预测器(IBP,Indirect Branch Predictor):处理更复杂的跳转逻辑,例如函数指针或虚拟函数。

这些预测并非一成不变。如果预测错误,CPU会撤销投机执行的结果;如果正确,则性能大幅提升。然而,ETH苏黎世的研究人员发现,英特尔的分支预测器更新与指令执行之间存在异步问题。换句话说,预测器的「预言」可能在错误的权限级别下生效。

想象一个场景:用户程序正在运行,突然调用了一个系统函数,触发了从用户模式到内核模式的切换。在这一微妙的时刻,分支预测器的更新可能被错误地标记为用户级操作,导致攻击者可以操控预测器,诱导CPU执行一个精心设计的「分支目标」。这个目标就像一扇通往内核内存的暗门,允许攻击者窥探本该受到保护的数据。

🕳️ 漏洞的运作:一场精心编排的内存窃听

分支特权注入的攻击过程堪称一场精密的魔术表演。ETH苏黎世的研究团队开发了一种实验性攻击,展示了如何利用这一漏洞从Linux系统中窃取敏感数据。以下是攻击的简化步骤:

- 训练预测器:攻击者通过反复执行特定代码,训练分支预测器记住一个恶意分支目标(称为「gadget」)。

- 触发系统调用:攻击者发起一个系统调用,将CPU的执行环境切换到内核模式。

- 投机执行:在切换的短暂窗口内,分支预测器错误地使用攻击者控制的目标,导致CPU投机性地执行恶意代码。

- 缓存侧信道泄露:恶意代码访问内核内存中的敏感数据,并将其加载到CPU缓存中。通过侧信道技术(如缓存计时攻击),攻击者可以推断出这些数据的具体内容。

研究人员在Ubuntu 24.04系统上进行了测试,成功读取了/etc/shadow文件的内容——这是一个存储用户密码哈希的敏感文件。攻击的性能令人瞠目结舌:最高泄露速率达到5.6 KB/秒,准确率高达99.8%。这意味着,攻击者可以在几秒钟内窃取大量关键数据。

📊 受影响的硬件:英特尔的独角戏

分支特权注入漏洞的波及范围令人担忧。所有自第九代(Coffee Lake Refresh)以来的英特尔处理器都受到影响,包括Comet Lake、Rocket Lake、Alder Lake和Raptor Lake。此外,研究人员还在第七代(Kaby Lake)处理器上观察到间接分支预测屏障(IBPB)被绕过的现象。由于早期处理器缺乏增强型间接分支限制投机(eIBRS)支持,它们可能更容易受到类似Spectre v2的攻击。

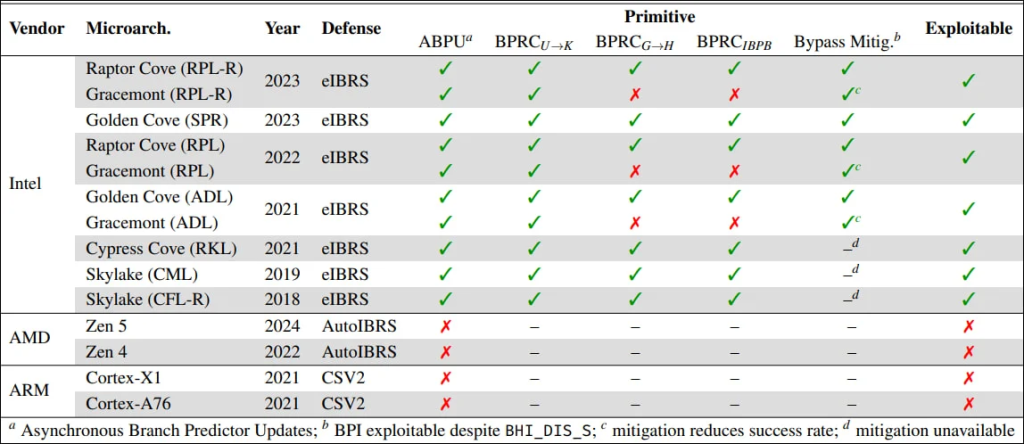

为了更直观地展示受影响的处理器家族,我们参考了ETH苏黎世的研究报告中的图表:

值得庆幸的是,研究人员测试了其他主流处理器,包括ARM Cortex-X1、Cortex-A76以及AMD Zen 5和Zen 4架构,发现它们并未表现出相同的异步预测行为,因此对CVE-2024-45332免疫。这意味着,漏洞的根源在于英特尔分支预测器的独特设计。

🛡️ 修复与代价:性能的微妙平衡

发现漏洞后,ETH苏黎世的研究团队于2024年9月向英特尔报告了这一问题。英特尔迅速采取行动,发布了针对受影响处理器的微码更新。这些更新通过调整分支预测器的行为,关闭了攻击者利用的时间窗口。然而,安全总是伴随着代价:

- 固件级缓解:微码 微码更新引入了约2.7%的性能开销。这就像给CPU加了一道额外的安全锁,虽然影响不大,但在高性能计算场景中仍可能累积。

- 软件级缓解:根据CPU型号的不同,软件补丁的性能影响在1.6%到8.3%之间。某些工作负载,例如数据库或虚拟化,可能感受到更明显的性能下降。

英特尔在2025年5月13日发布了关于CVE-2024-45332的安全公告,并表示:「我们感谢ETH苏黎世的研究工作以及在协调披露中的合作。英特尔正在加强Spectre v2的硬件缓解措施,并建议用户联系系统制造商获取适当的更新。目前,英特尔尚未发现任何针对瞬态执行漏洞的现实世界利用案例。」

🌐 跨平台的威胁:不只是Linux

虽然ETH苏黎世的研究主要在Linux系统上进行了测试,但分支特权注入的根源在于硬件层面,因此理论上Windows系统同样可能受到影响。任何依赖英特尔现代处理器的操作系统都可能成为攻击目标。然而,实际利用的难度不容小觑。攻击需要一系列严格的条件,包括对目标系统的深入了解和特定的执行环境。这使得普通用户的风险相对较低,但对于运行关键基础设施的服务器或云服务提供商来说,及时更新BIOS/UEFI和操作系统补丁至关重要。

🔮 未来的幽灵:安全与性能的永恒博弈

分支特权注入漏洞的发现提醒我们,现代CPU的复杂性既是技术的奇迹,也是安全的隐患。分支预测、投机执行等优化技术极大地提升了计算性能,但也为攻击者提供了新的突破口。ETH苏黎世的研究团队将在2025年的USENIX Security大会上发布完整的漏洞细节,预计将引发新一轮关于硬件安全设计的讨论。

与此同时,分支特权注入只是冰山一角。MITRE ATT&CK框架的最新报告显示,93%的攻击都依赖于少数几种技术,包括利用漏洞、侧信道攻击和权限提升。这些模式表明,未来的安全威胁将更加依赖于硬件与软件的协同防御。

🎭 尾声:从幽灵到启示

分支特权注入的故事,就像一部科技版的侦探小说,充满了曲折与启发。它提醒我们,计算机安全不仅是代码的较量,更是人与技术的博弈。英特尔的微码更新为我们争取了时间,但真正的挑战在于如何在性能与安全之间找到平衡。或许,正如ETH苏黎世的研究人员所言,这场战斗的终点不是消灭所有漏洞,而是学会与它们共存。

对于普通用户来说,保持系统更新是最简单却最有效的防御。对于开发者和企业来说,理解硬件的深层机制,或许是迎接下一个幽灵的钥匙。而对于我们每个人,这场冒险让我们重新审视科技的本质:它既是创造的工具,也是需要守护的宝藏。

参考文献

- Toulas, B. (2025, May 13). ✅新英特尔CPU漏洞从特权内存中泄露敏感数据. BleepingComputer. https://www.bleepingcomputer.com/news/security/new-intel-cpu-flaws-leak-sensitive-data-from-privileged-memory/

- Rüegge, S. , Wikner, J., & Razavi, K. (2024). ✅分支特权注入:绕过英特尔CPU的Spectre v2缓解措施. ETH苏黎世技术报告.

- Intel Corporation. (2025). CVE-2024-45332安全公告. https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-01012.html

- MITRE ATT&CK. (2025). 2025年红报告:93%攻击背后的十大技术. https://attack.mitre.org/resources/red-report/

- USENIX Security Symposium. (2025). 即将发布的分支特权注入技术论文. https://www.usenix.org/conference/usenixsecurity25